VMUG FR 2023 – Passed to the Future

Technique, technique et technique : c’était le mot d’ordre de cette édition 2023 du VMUG FR qui s’est tenu le 19 septembre 2023 au centre de conférence l’Etoile Business Center à Paris.

Ce type d’évènement est d’une importance essentielle, tant sur le plan technique que sur le plan humain. C’est l’occasion de voir et revoir des connaissances, des partenaires, mais aussi de rencontrer des clients qui seraient intéressés par les compétences des intégrateurs (clin d’œil à Metanext au passage).

Cette année encore, de nombreuses sessions ont réussi à démontrer les enjeux des technologies VMware, et notamment celles qui font tant parler depuis ces dernières années comme AVS, VMC, VMC on AWS.

Dans cet article, je vais vous faire un résumé des sessions auxquelles j’ai pu participer.

Ouverture Keynote

Image source : https://www.theforage.com/blog/careers/cybersecurity

La Keynote d’ouverture par Julien MOUSQUETON s’est focalisée sur les attaques de Ransomware auxquelles font face de plus en plus d’entreprises de toutes tailles (les particuliers sont malheureusement eux aussi touchés) et surtout l’ingéniosité des personnes derrière ces Ransomware. Si nous, ingénieur ou architecte, nous travaillons énormément pour acquérir un maximum de compétences pour nos clients, eux travaillent encore plus au vue de cette ingéniosité naissante qui ne cesse de s’amplifier d’année en année.

Julien a notamment mis l’accent sur le dernière ransomware en date pour les particuliers concernant la réception d’amendes sous format papier où figure la plaque d’immatriculation de leur véhicule avec un QR Code qui redirige vers un site web de paiement afin de récupérer les coordonnées bancaires.

Pour construire cette attaque, les hackers ont pu récupérer le SIV (Fichier national des immatriculation) qui est ouvert à tous et facilement accessible. Il est donc assez aisé finalement de récupérer les données à des fins malveillantes, ce qui pose la question de la sécurité de nos informations.

Basting into the Extreme Remoting Protocol and GPU deepdive

Image source: https://www.nvidia.com/fr-fr/data-center/vmware/

Une fois le ton donné par Julien, s’en est suivie une présentation de Johan VAN AMERSFOORT sur l’importance de l’optimisation de la partie graphique sur du VDI.

Concrètement, une optimisation qui ne serait pas adaptée à l’infrastructure sur laquelle elle a été implémentée pourrait nuire à l’expérience utilisateur, même sur des utilisations assez basiques comme de la bureautique. Une optimisation parfaitement adaptée peut, quant à elle, réussir à faire tourner un jeu avec la technologie « Ray tracing » avec des performances plus ou moins égales à du bare-metal.

Les pistes à étudier pour tout tech passionné d’infrastructure VDI sont dans un premier temps d’adapter le remote protocol (en fonction du cas d’usage, et pour ce faire plusieurs protocols sont disponibles : Blast Extreme, RDP, PCoIP) et, dans un second temps, il ne faut également pas négliger les codecs vidéo qui sont responsables du trafic de flux entre l’outil VMware Horizon Client et les VMs des end-users.

D’ailleurs, si le H264 et le H265 HEVC vous parle, vous êtes déjà sur la bonne voie pour réussir à obtenir des performances dignes des plus grandes infrastructures VDI. Mais à ce sujet n’oublions pas que VMware a récemment présenté un nouveau codec intelligent qui intègre des détections de « motion vectors », et des « inter-predicted macroblocks ». Chez Metanext, nous avons hâte de tester ce nouveau codec sur de gros workloads.

Créer & distribuer un plugin pour Kubernetes en quelques minutes ? Easy ! 😊

C’est au tour d’Aurélie VACHE et de Gaelle ACAS de Doctolib de détendre l’atmosphère sérieuse que Johan a installé par sa session deepdive que l’on a adoré sur le VDI, mais chaque chose en son temps et c’est maintenant au tour d’une session dans la joie et de la bonne humeur sur « Comment créer et distribuer un plugin Kubernetes en quelques minutes ».

Elles ont pu nous démontrer qu’au sein de Doctolib, de nombreux plugins sont utilisés en interne. A leur sens, ils sont aujourd’hui indispensables pour gagner du temps sur leur journée de travail. Et on les « Krew » ! C’est d’ailleurs pour cela que nous vous donnons un tips qu’elles ont pu nous transmettre au travers de cette session.

Krew permet à des utilisateurs de pousser des plugins afin qu’ils soient accessibles aux autres utilisateurs de la même manière que github/gitlab, mais à la différence près que les plugins sont analysés et vérifiés par les équipes internes avant d’être accessibles à tous.

Pour les réticents des outils publics, vous pouvez importer un plugin provenant de Krew, l’analyser et l’adapter à votre infrastructure Kubernetes en remplaçant les lignes de codes que vous jugez inadaptées.

Comment répondre aux enjeux de la cyber résilience grâce aux technologies multicloud VMware ?

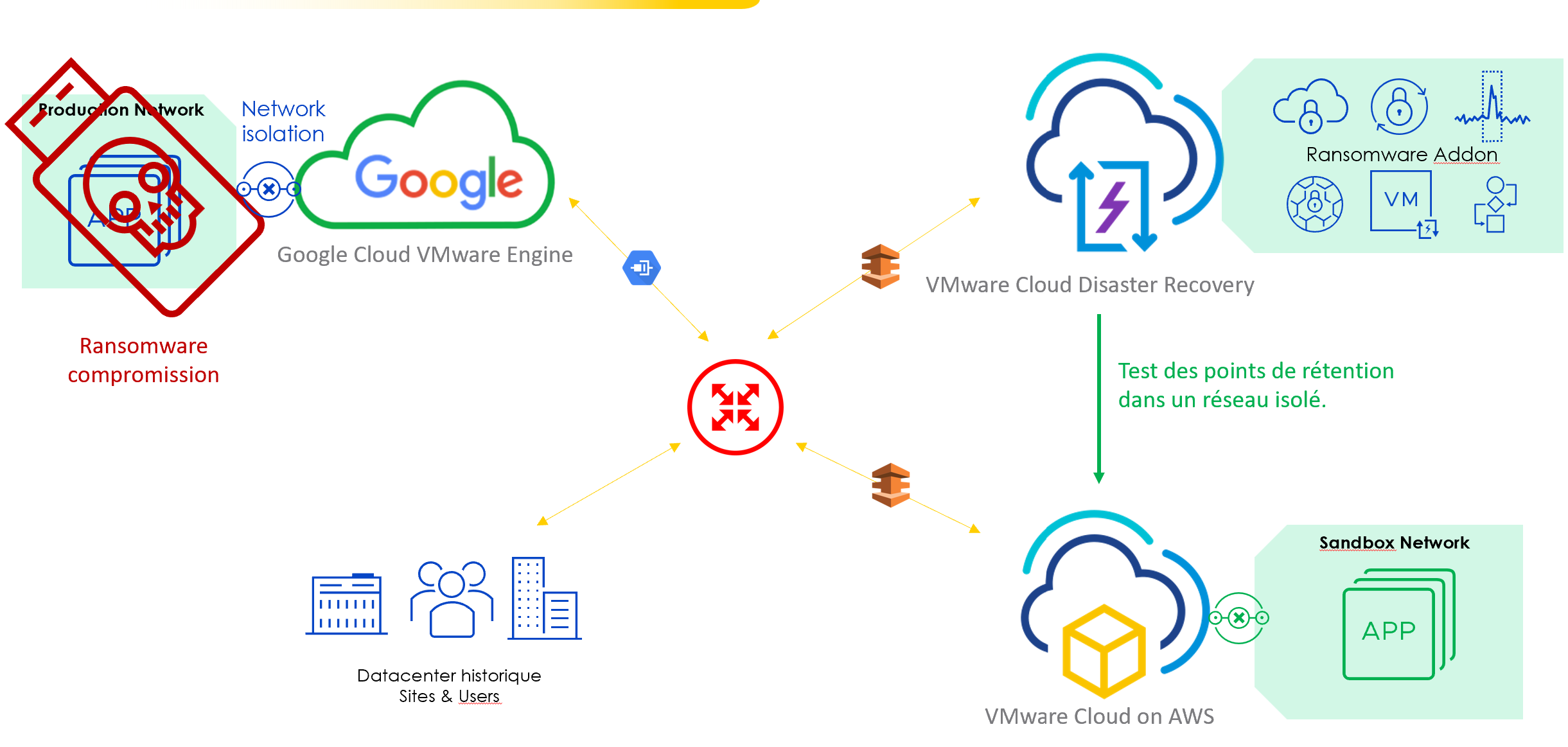

Cette présentation a été réalisée par notre Tribu Leader Maxime GUILLOTE sur les enjeux de la cyber résilience grâce aux technologies multicloud VMware (spoiler alert : content focused on GCVE & AWS).

Cette présentation a été réalisée par notre Tribu Leader Maxime GUILLOTE sur les enjeux de la cyber résilience grâce aux technologies multicloud VMware (spoiler alert : content focused on GCVE & AWS).

Maxime nous a démontré comment les entreprises ayant déjà un pied dans le monde du cloud peuvent réduire leur RTO/RPO en passant par un outil indispensable dans le cas d’un Disaster Recovery : VCDR.

« vCloud Disaster Recovery » permet de se passer des outils de PRA traditionnels qui pouvaient se faire il y a de nombreuses années… Oui oui, c’est bien ce à quoi vous pensez : les restaurations de backups.

Malheureusement, les restaurations de backups n’ont jamais été une valeur sûre sans Ransomware Detection, parce qu’il est très compliqué de détecter le moment précis d’une attaque, et donc la date à laquelle il faudrait restaurer les workloads. VCDR répond à ces problématiques et permet d’avoir des RPO/RTO au plus bas avec des points de restauration « fully customizable », qui peuvent être paramétrables pour être inférieurs jusqu’à 1h (RPO) en fonction de l’infrastructure, mais le plus intéressant est qu’il permet d’analyser chaque point via des scans de vulnérabilité avant de lancer le Disaster Recovery.

Cela permet d’être certain que le workload est sain avant toute remise en production.

Par ailleurs, la force des nouveaux outils et notamment de VCDR, est qu’il peut s’interconnecter autant sur une infrastructure VMware on GCVE que sur une infrastructure VMware on AWS tout en étant totalement interopérable entre les deux mondes avec des SLAs pouvant aller très loin dans les 9 (99,99…). Mais c’est cette interconnexion qui est faite avec VCDR par l’extension du L2 Network, et via Megaport qui permet d’effectuer une bascule entre les deux mondes en cas de Disaster Recovery.

Cas d’un incendie ou d’une indisponibilité de GCVE :

- Détection de l’indisponibilité de GCVE

- Re-reroutage du traffic vers VMC on AWS via le Megaport

Cas d’un ransomware :

- Détection du ransomware

- Isolation du workload

- Test des points de rétention dans un réseau isolé

- Sélection du point de rétention sain

- Re-reroutage du traffic vers VMC on AWS via le Megaport

En conclusion, encore une fois le VMUG FR nous a démontré que de nombreuses technologies peuvent émerger d’une année à l’autre mais aussi devenir indispensables pour nos clients.

C’est grâce à l’expertise de toute une communauté que nous arrivons à satisfaire nos clients, et chez Metanext nous prenons cela très au sérieux.

C’est d’ailleurs en nous formant et transmettant nos compétences à notre communauté par nos divers moyens de communications que nous arrivons à être parmi les premiers à maitriser toutes ces belles technologies.

See you next year VMUG FR !

No responses yet